Multiparty Computation from Somewhat Homomorphic Encryption

部分同态加密的多方计算

我们提出了一个通用的多方计算协议,以防止主动对手破坏多达

1 介绍

理论密码学的一个核心问题是安全的多方计算(MPC)。在这个问题中,持有隐私输入

在不诚实的多数情况下,即一半以上的参与者是腐败的,无条件安全协议不可能存在。在计算假设下,[6] 中显示了如何构建 UC - 安全的 MPC 协议,以处理除一方外所有各方都积极腐败的情况。为此所需的公钥机制通常很昂贵,因此很难为不诚实的多数人设计有效的解决方案。然而,最近有人提出了一种新的方法,使这种协议更加实用。这种方法的工作原理如下:首先在预处理模型中设计一个一般的 MPC 协议,其中假定可以访问一个 "可信的第三方"。这个第三方不需要知道要计算的函数,也不需要知道输入,他只是在计算开始前提供原材料。这使得 "在线" 协议只使用廉价的信息理论基元,因此是有效的。最后,人们通过一个使用公钥技术的安全协议来实现受信任的第三方,然后这个协议可以在预处理阶段运行。这方面目前的技术水平是 Bendlin 等人、Damga ̊rd/Orlandi 和 Nielsen 等人 [3,9,16] 的协议。Ishai 等人的 "MPC-in-thehead" 技术 [13,12] 具有类似的整体渐进复杂性,但常数较大,在线阶段效率较低。

最近,随着 Gentry [10] 提出的完全同态加密(FHE)的出现,另一种方法已经成为可能。在这种方法中,所有各方首先在 FHE 方案下对他们的输入进行加密;然后他们利用同态特性对密文进行所需函数的评估,最后他们对最终的密文进行分布式解密以获得结果。基于 FHE 的方法的优点是,只需要互动来提供输入和获得输出。然而,低带宽消耗是有代价的;目前的 FHE 方案非常慢,只能评估小电路,也就是说,它们实际上只提供所谓的部分同态加密(somewhat homomorphic encryption, SHE)。这一点可以通过以下方式来规避:或者通过假设循环安全和实施昂贵的引导操作,或者通过扩展参数大小来实现 "分级 FHE" 方案,该方案可以评估大程度的电路(指数级的数量)[4]。与其他方法一样,其主要成本是算术电路中的乘法数量。因此,虽然理论上有吸引力,但通过 FHE 的方法在实践中与传统的 MPC 方法没有竞争力。

1.1 本文的贡献

最优在线阶段:我们提出了一个预处理模型中的 MPC 协议,该协议可以在任何有限域

最后,我们显示了一个下限,意味着在预处理所需的数据量方面,我们的协议在一个常数因素下是最优的。我们还得到了一个关于所需比特操作数量的类似下限,因此在我们的协议中所做的计算工作是最佳的,可以达到多项系数。

这里提到的所有结果对于大字段的情况都是成立的,也就是说,在小常数

与 [3] 相比,获得我们的结果需要新的思路,[3] 以前是最先进的,它是基于加法秘密共享,其中秘密中的每个共享都使用信息论的消息认证码(

有效地利用 FHE 进行 MPC:作为概念上的贡献,我们提出了我们认为是使用 FHE/SHE 进行计算效率高的 MPC 的 "正确" 方法,即使用它来实现预处理阶段。我们注意到,由于这种预处理通常是基于 Beaver [2] 的经典电路随机化技术,它可以通过并行评估许多小的乘法深度的小电路(在我们的例子中实际上是深度 1)来完成。因此,SHE 就足够了,我们不需要引导,而且我们可以使用 [17] 的 SHE SIMD 方法来并行处理单个密文中的许多值。

为了利用这个想法,我们将 SIMD 方法应用于 [5] 中的密码系统(也见 [11],其中也使用了这种技术)。为了获得最佳性能,我们需要对我们可以使用的参数值进行非微妙的分析,为此我们证明了一些关于循环场嵌入的规范的结果。我们还为我们的密码系统设计了一个分布式解密程序。这个协议只对被动攻击具有鲁棒性。然而,这对于整个协议的主动安全是足够的。直观地说,这是因为对手能做的唯一破坏是在获得的解密结果中加入一个已知的错误项。这对在线协议的影响是,某些秘密值的共享可能是不正确的,但这将被涉及

一种高效的预处理协议:综上所述,我们得到了一个恒定轮次的预处理协议,假设底层密码系统在语义上是安全的,它对

以前在预处理 / 在线模型中的工作 [3,9] 在每个安全乘法中使用

与上面提到的在整个协议中使用 FHE 的方法相比,我们结合预处理和在线阶段实现了一个从理论上无法比拟的结果,但更实用:我们需要更多的通信和回合,但计算开销要小得多 —— 我们需要

实践中的表现:预处理和在线阶段都已经实现,并在局域网上连接的最新机器上对

同时进行的相关工作:在最近的独立工作 [15,1,11] 中,Meyers at al., Asharov et al. 和 Gentry et al. 也使用 FHE 方案进行多方计算。他们遵循上述的纯 FHE 方法,使用为特定 FHE 方案定制的阈值解密协议。他们主要关注的是回合复杂度,而我们希望将计算开销降到最低。我们注意到,在 [11] 中,Gentry 等人通过展示一种使用 FHE SIMD 方法计算任何电路同态的方法来获得小的开销。然而,这需要完整的 FHE 与引导(在任意电路上工作),并且(目前)没有导致一个实用的协议。

在 [16] 中,Nielsen 等人考虑了布尔电路的安全计算。他们的在线阶段与 [3] 相似,而预处理是一个基于不经意传输的聪明和非常有效的构造。这个结果是对我们的补充,因为我们的目标是大领域的计算,这对某些应用来说是好的,而对于其他情况,布尔电路是表达所需计算的最紧凑的方式。当然,人们可以使用 [16] 中的预处理来为我们的在线阶段设置数据,但目前的基准表明,我们的方法对于大字段,例如

在介绍的最后,我们将介绍一些基本的符号,这些符号将在本文中使用。对于一个向量

2 在线协议

我们的目的是构建一个在

在我们的在线协议规范中,为简单起见,我们假设一个广播通道是以单位成本提供的,每一方只有一个输入,并且只有一个公共输出值需要计算。在完整版本中,我们解释了如何实现我们需要的点对点信道的广播,并解除对输入和输出数量的限制,而不影响整体的复杂性。

在介绍具体的在线协议之前,我们给出了结构背后的直觉和动机。我们将使用无条件安全的

一个直接的问题是,可靠地打开一个值似乎需要我们检查

值和 MAC 的表示:在在线阶段,每个共享值

计算:使用表征的自然分量相加,并抑制

剩下的就是乘法了:这里我们使用预处理。我们希望预处理能够输出随机三元组

如前所述,我们将检查工作推迟到协议的输出阶段结束。为了检查

最后,预处理还将输出

在线阶段的完整协议如图 1 所示。它假定可以获得一个承诺功能

复杂性:一个安全乘法的(摊销)成本很容易看出是

我们现在可以说明在线阶段的安全定理,其证明可以在完整版本中找到。

定理 1:在

基于 [18] 的一个结果,我们还可以显示一个协议所需的预处理数据量和工作量的下限。该证明在完整版中。

定理 2:假设一个协议

很容易看出,我们的协议满足定理中的条件,并且它满足第一个约束的常数因素和第二个约束的多对数因素(作为安全参数的函数)。

图 1. 在线阶段

3 抽象的部分同态加密方案

在这一节中,我们指定了我们的密码系统需要的抽象属性。具体实例见第 6 节。

我们首先定义明文空间

我们的密码系统由以下定义的算法的元组

现在我们能够定义上述抽象方案的各种属性,我们将需要这些属性。但首先要有一点符号。对于一个函数

正确性:直观地讲,正确性意味着,如果人们对应用于

分布式解密:我们假设,作为一个设定的假设,一个共同的公钥已经被设定,其中的秘钥已经以这样的方式在参与者之间秘密共享,他们可以合作解密一个密文。我们自始至终假定只有

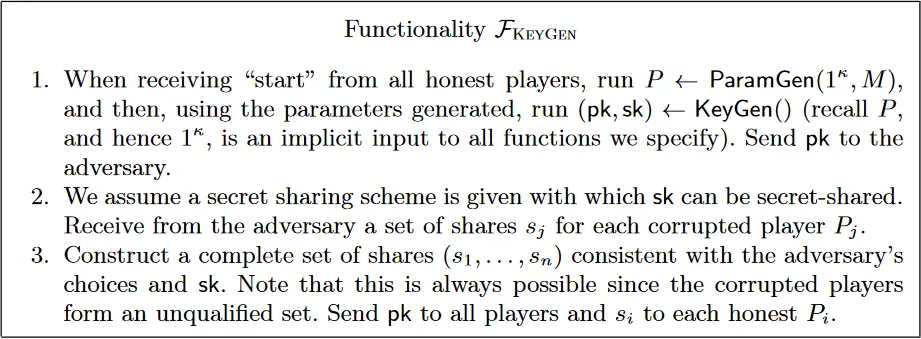

我们注意到,为了显示 UC 安全性,总是需要一些设定的假设,这是我们在这里的目标。具体来说,我们假设有一个功能

我们注意到,可以做一个较弱的设置假设,如共同参考字符串(CRS),并使用 CRS 模型的一般 UC 安全多方计算协议来实现

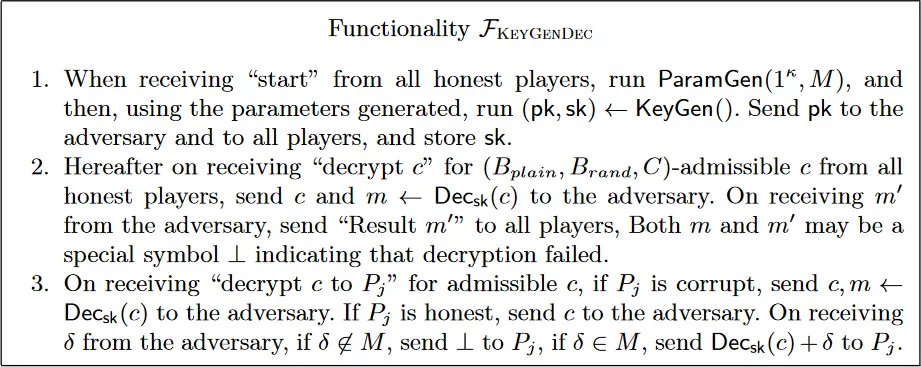

我们还希望我们的密码系统能够实现图 3 中的功能

我们现在终于准备好定义底层密码系统应该满足的基本属性集,以便在我们的协议中使用。在这里,我们使用了一个 "信息论" 的安全参数

定义 1:(可接受的密码系统):让

集合

图 2. 分布式密钥生成的理想功能

图 3. 分布式密钥生成和解密的理想功能

4 零知识证明的明文知识

本节介绍了一个零知识协议,该协议的输入是由我们协议中的一个参与者生成的

在我们的预处理协议中,参与者将被要求为他们提供的所有密文提供这样一个

该协议不是为了实现理想功能,但我们仍然可以使用它,并证明主协议的 UC 安全性,因为我们将始终通过调用

该协议及其安全性证明在完整版本中给出,其每个密文的计算复杂性基本上是恒定数量的加密成本。在完整版本中,我们还给出了

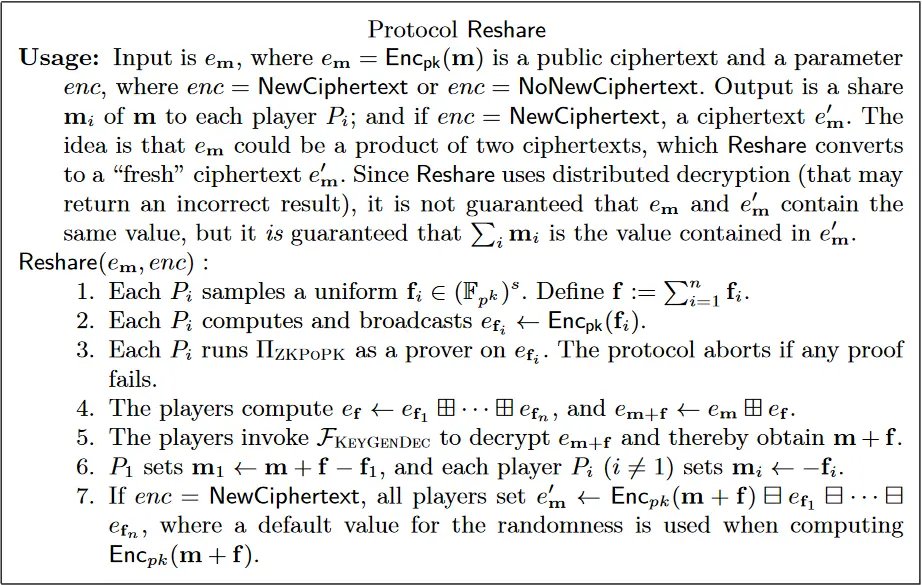

5 预处理阶段

在这一节中,我们构建了协议

定理 3:协议

图 4. 加法秘密共享明文

6 基于 LWE 的抽象方案的具体实例化

我们现在描述一下具体的方案,它是基于 Brakerski 和 Vaikuntanathan(BV)[5] 的某种同态加密方案。主要区别在于,我们只对乘法深度为

参考文献

Asharov, G., Jain, A., L ́ opez-Alt, A., Tromer, E., Vaikuntanathan, V., Wichs, D.: Multiparty Computation with Low Communication, Computation and Interaction via Threshold FHE. In: Pointcheval, D., Johansson, T. (eds.) EUROCRYPT 2012. LNCS, vol. 7237, pp. 483–501. Springer, Heidelberg (2012)

Beaver, D.: Efficient Multiparty Protocols Using Circuit Randomization. In: Feigenbaum, J. (ed.) CRYPTO 1991. LNCS, vol. 576, pp. 420–432. Springer, Heidelberg (1992)

Bendlin, R., Damg ̊ard, I., Orlandi, C., Zakarias, S.: Semi-homomorphic Encryption and Multiparty Computation. In: Paterson, K.G. (ed.) EUROCRYPT 2011. LNCS, vol. 6632, pp. 169–188. Springer, Heidelberg (2011)

Brakerski, Z., Gentry, C., Vaikuntanathan, V.: Fully homomorphic encryption without bootstrapping. Electronic Colloquium on Computational Complexity (ECCC) 18, 111 (2011)

Brakerski, Z., Vaikuntanathan, V.: Fully Homomorphic Encryption from RingLWE and Security for Key Dependent Messages. In: Rogaway, P. (ed.) CRYPTO 2011. LNCS, vol. 6841, pp. 505–524. Springer, Heidelberg (2011)

Canetti, R., Lindell, Y., Ostrovsky, R., Sahai, A.: Universally composable two-party and multi-party secure computation. In: STOC, pp. 494–503 (2002)

Damg ̊ard, I., Keller, M., Larraia, E., Miles, C., Smart, N.P.: Implementing AES via an actively/covertly secure dishonest-majority MPC protocol. IACR Cryptology ePrint Archive, 2012:262 (2012)

Damg ̊ard, I.B., Nielsen, J.B.: Perfect Hiding and Perfect Binding Universally Composable Commitment Schemes with Constant Expansion Factor. In: Yung, M. (ed.) CRYPTO 2002. LNCS, vol. 2442, pp. 581–596. Springer, Heidelberg (2002)

Damg ̊ard, I., Orlandi, C.: Multiparty Computation for Dishonest Majority: From Passive to Active Security at Low Cost. In: Rabin, T. (ed.) CRYPTO 2010. LNCS, vol. 6223, pp. 558–576. Springer, Heidelberg (2010)

Gentry, C.: Fully homomorphic encryption using ideal lattices. In: Mitzenmacher, M. (ed.) STOC, pp. 169–178. ACM (2009)

Gentry, C., Halevi, S., Smart, N.P.: Fully Homomorphic Encryption with Polylog Overhead. In: Pointcheval, D., Johansson, T. (eds.) EUROCRYPT 2012. LNCS, vol. 7237, pp. 465–482. Springer, Heidelberg (2012)

Ishai, Y., Kushilevitz, E., Ostrovsky, R., Sahai, A.: Zero-knowledge from secure multiparty computation. In: Johnson, D.S., Feige, U. (eds.) STOC, pp. 21–30. ACM (2007)

Ishai, Y., Prabhakaran, M., Sahai, A.: Founding Cryptography on Oblivious Transfer – Efficiently. In: Wagner, D. (ed.) CRYPTO 2008. LNCS, vol. 5157, pp. 572–591. Springer, Heidelberg (2008)

Lindell, Y.: Highly-Efficient Universally-Composable Commitments Based on the DDH Assumption. In: Paterson, K.G. (ed.) EUROCRYPT 2011. LNCS, vol. 6632, pp. 446–466. Springer, Heidelberg (2011)

Myers, S., Sergi, M., Shelat, A.: Threshold fully homomorphic encryption and secure computation. IACR Cryptology ePrint Archive, 2011:454 (2011)

Nielsen, J.B., Nordholt, P.S., Orlandi, C., Burra, S.S.: A new approach to practical active-secure two-party computation. IACR Cryptology ePrint Archive, 2011:91 (2011)

Smart, N.P., Vercauteren, F.: Fully homomorphic SIMD operations. IACR Cryptology ePrint Archive, 2011:133 (2011)

Winkler, S., Wullschleger, J.: On the Efficiency of Classical and Quantum Oblivious Transfer Reductions. In: Rabin, T. (ed.) CRYPTO 2010. LNCS, vol. 6223, pp. 707723. Springer, Heidelberg (2010)